マルウェア「Emotet( エモテット)」の感染拡大に関する注意喚起

お役立ち情報

2022/05/16

近年、病院システムへのサイバー攻撃が急増していることを受け、厚生労働省の健康・医療・介護情報利活用検討会医療等情報利活用ワーキンググループは2022年3月30日、医療機関の情報セキュリティーに関する改訂指針を取りまとめました。「ランサムウェア」への対策を新たに明記し、データの独立保管等、バックアップの在り方等を示しています。

本コラムでは、感染が拡大している「Emotet(エモテット)」について、対策等を解説します。

1.Emotetとは?特徴と手口

Emotetは過去に発見されたマルウェアの中でも感染力が非常に高く、取引先企業の従業員など実在の人物になりすましたメールによる感染が行われます。

Re:をつけた返信メールやそのやり取りの中で担当者になりすますなど、見分けるのが難しい高度ななりすましが特徴です。

不審なメールのみならず、普段のやり取りにおけるメールについても十分ご注意ください。

実際メールの文面についてはこちらをご覧ください。

参考:IPA Emotetの攻撃活動の急増(2022年2月9日追記)

Emotetの感染方法は様々ですが、その一つとしてメールに添付されたWordファイルを開き、マクロを実行すると感染するものがあります。

Emotetに感染すると、メール情報や取引企業の情報などを抜き取られ、同様の手口でさらなる感染拡大を迫り、さらなるサイバー攻撃への踏み台にされる可能性もあります。

2.Emotetに感染しまったらどうする?社外への対策

まずはEmotet感染した事実を取引先や関連企業へ、メール、Fax等での連絡に加え、Webサイトがあれば公式発表を行います。

秘匿化することで、状態が悪化する恐れがありますので、公表することを推奨いたします。

一度情報を抜き取られてしまうと、複数回に及び攻撃を行う場合があるのでご注意ください。

3.Emotetに感染してしまったらどうする?社内への対策

まずは感染端末の特定と感染端末のネットワークからの隔離を行います。

合わせて、

- 組織内への事実発表と注意喚起の実施

- マクロの自動実行の無効化

- メールアカウントの停止、パスワード変更

- Emotetの駆除

- などの対応が必要になります。

4.Emotetに感染しないための対策

日頃からセキュリティに関する対策を強化しておくことが必要です。

対策は一つ行えば安心というわけではないので、複数層に分けた多重防御の考えで対策を行います。まずは以下のような対策をしておくと良いでしょう。

- Office製品のマクロ無効化

- UTMなどのセキュリティ製品の導入

- Windows Updateの実施

- メール検知ができるセキュリティ対策の強化

- 不審メールのスクリーニング

- 従業員のセキュリティ教育の実施

取引先からの不審なメールに関しましては、添付ファイルのダウンロードなどは行わず電話等での事実確認を行うようご注意ください。

5.セキュリティ対策に関するご相談

近年増加しているサイバー攻撃から医療機関様を守るセキュリティ対策、Wi-Fi環境の構築、LAN配線など、医療機関様のネットワーク環境をサポートするサービスがJoinDではご紹介可能です。

サポート事例

・ネットワークインフラの調査

・ネットワーク構成図の作成

・ケーブル整線作業

・セキュリティソフトの導入

・ネットワーク環境の構築 等

是非、お気軽にお問い合わせください。

この記事の関連記事

【コラム】看護職員実態調査から見える、夜間オンコールの実態とオンコールの外部化による心身的負担の軽減対策法

介護施設の夜勤業務、どうすれば負担軽減できるのか? …

介護施設の夜勤業務、どうすれば負担軽減できるのか? …

【コラム】介護職の離職調査から見える、採用定着へのカギと改善策

介護の仕事が嫌いになり、離職する訳ではない? …

介護の仕事が嫌いになり、離職する訳ではない? …

サイバーセキュリティ対策でお困りごとはございませんか?

近年、医療機関等に対するサイバー攻撃は増加傾向にあり、その脅…

近年、医療機関等に対するサイバー攻撃は増加傾向にあり、その脅…

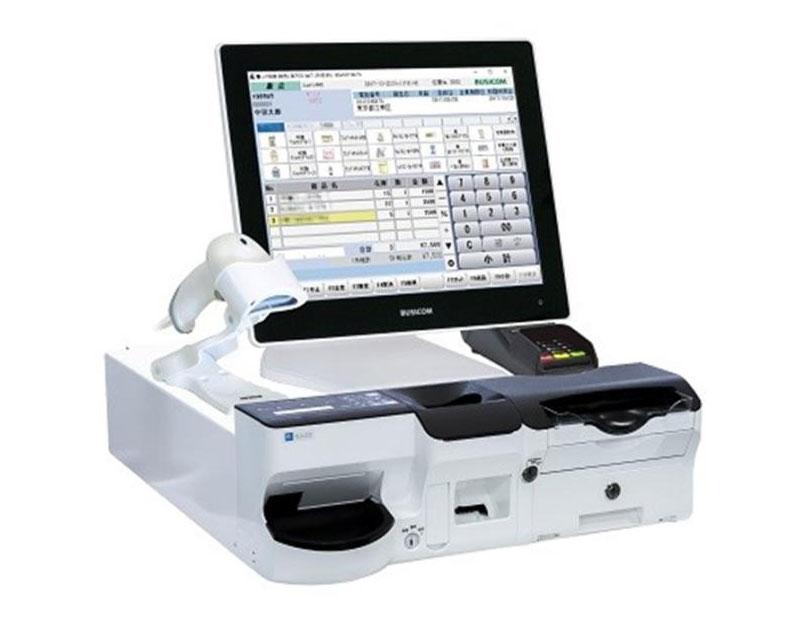

医療機関でのキャッシュレス決済の需要拡大に、決済システム導入で対応しませんか?

IT関連製品の製造・流通・販売、IT関連サービスの提供を行う…

IT関連製品の製造・流通・販売、IT関連サービスの提供を行う…

【オンライン資格確認・電子処方箋】概要をわかりやすく解説します!

オンライン資格確認が2021年10月20日より運用開始となり…

オンライン資格確認が2021年10月20日より運用開始となり…

【コラム】診療報酬改定からみる、管理栄養士の需要の高まりと 給食業務のITシステム導入による効率化

管理栄養士の皆様は日々患者様の健康に寄り添いながら、栄養管理…

管理栄養士の皆様は日々患者様の健康に寄り添いながら、栄養管理…

【誰でも簡単に使える】最先端クラウド監査システムEveryPickのご紹介

本コラムでは、薬局の調剤過誤防止を実現するため開発された次世…

本コラムでは、薬局の調剤過誤防止を実現するため開発された次世…

患者様におけるオンライン診療の必要性と持続可能な仕組みをご紹介

新型コロナウイルスの流行に起因し、外出を控える患者様が増えて…

新型コロナウイルスの流行に起因し、外出を控える患者様が増えて…